제 1 장 XDR 사례

이 장에서는 상용화된 XDR 솔루션(플랫폼)의 사례를 소개합니다. 앞에서 설명한 XDR의 구성 및 장점 그리고 활용에 대한 실제 내용을 확인할 수 있습니다. 사례를 확인하기에 앞서 먼저 MITRE ATT&CK에 대해서 소개하고자 합니다. 이것은 다수의 XDR 솔루션에서 위협의 탐지와 대응(킬체인)을 위해 사용하는 대표적인 기준입니다. MITRE ATT&CK의 지원 여부 및 정도가 EDR, XDR, NDR 등 유관 제품을 평가하는 기준으로 사용되고 있습니다. (Engenuity ATT&CK Evaluation 참조)

1. 위협탐지와 대응을 위한 기준

가. MITRE ATT&CK (Adversarial Tactics, Techniques, and Common Knowledge)

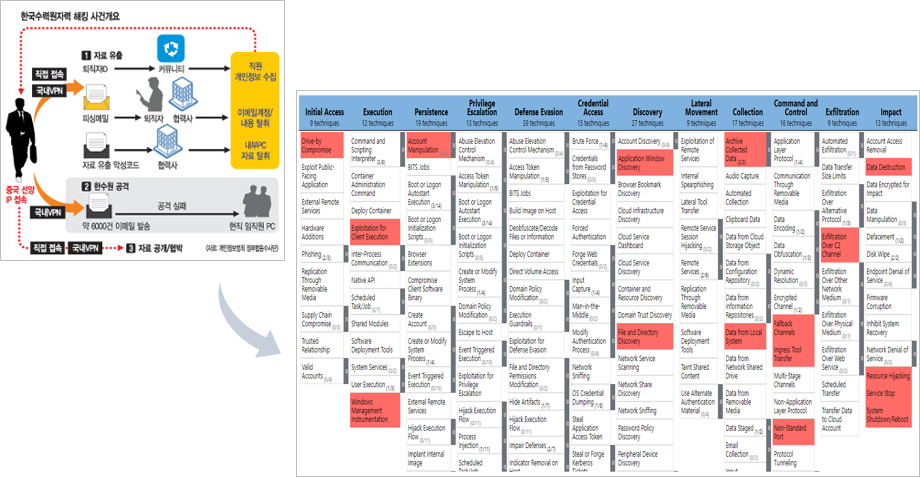

위협은 공격(Attack)에서 시작됩니다. 다수의 XDR이 공격을 분석하고 대응하기 위해 MITRE ATT&CK 프레임워크를 사용합니다. 이것은 실제 사이버 공격 사례를 바탕으로 공격의 단계를 구분하고(Cyber Kill Chain) 각 단계별로 구체적인 기술(Tactic)을 나열한 것입니다. 즉 공격자의 악의적 행 위(Adversary behaviors)를 공격 방법(Tactics)과 세부 기술(Techniques)로 나누어 목록화한 데이터입니다. 이러한 정보는 보안 사고를 이해하는데 매 우 유용하며 실제 사고를 분석하는 데 사용될 수 있습니다. 아래 예시는 한국 수력원자력 해킹 사건을 TTP(Tactics Techniques & Procedures)에 매핑 한 사례입니다.

[ ATT&CK를 활용한 한수원해킹 사건분석, 정부합동수사단 ]

MITRE 매트릭스를 통해 위협과 대응에 대한 가시성을 확보할 수 있습니다. 관리자는 탐지된 위협이 구체적으로 수행된 내용(전술) 및 진행 정도를 확인할 수 있습니다. 각 단계별 대응 방안 역시 확인이 가능합니다. MITRE는 각 전술에 사용된 기법들에 대한 일목요연한 정리뿐 만 아니라 피해를 경 감할 수 있는 방법, 해당 행위를 (주로) 사용하는 공격 그룹, 프로그램 샘플까지 제공하고 있습니다. 이러한 정보는 빠른 의사결정 및 수동 대응, 자동화된 대응 정책 수립 등에 도움을 줄 수 있습니다.

2. XDR 솔루션 사례

이 장에선 상용화된 XDR 솔루션을 살펴봅니다. 네이티브 XDR과 오픈 XDR의 대표적인 사례를 소개합니다. 아울러 대표적인 SIEM 솔루션이 보안에 대응하기 위해 발전되는 모습을 확인해 봅니다.

가. Cortex XDR (팔로알토 네트웍스)

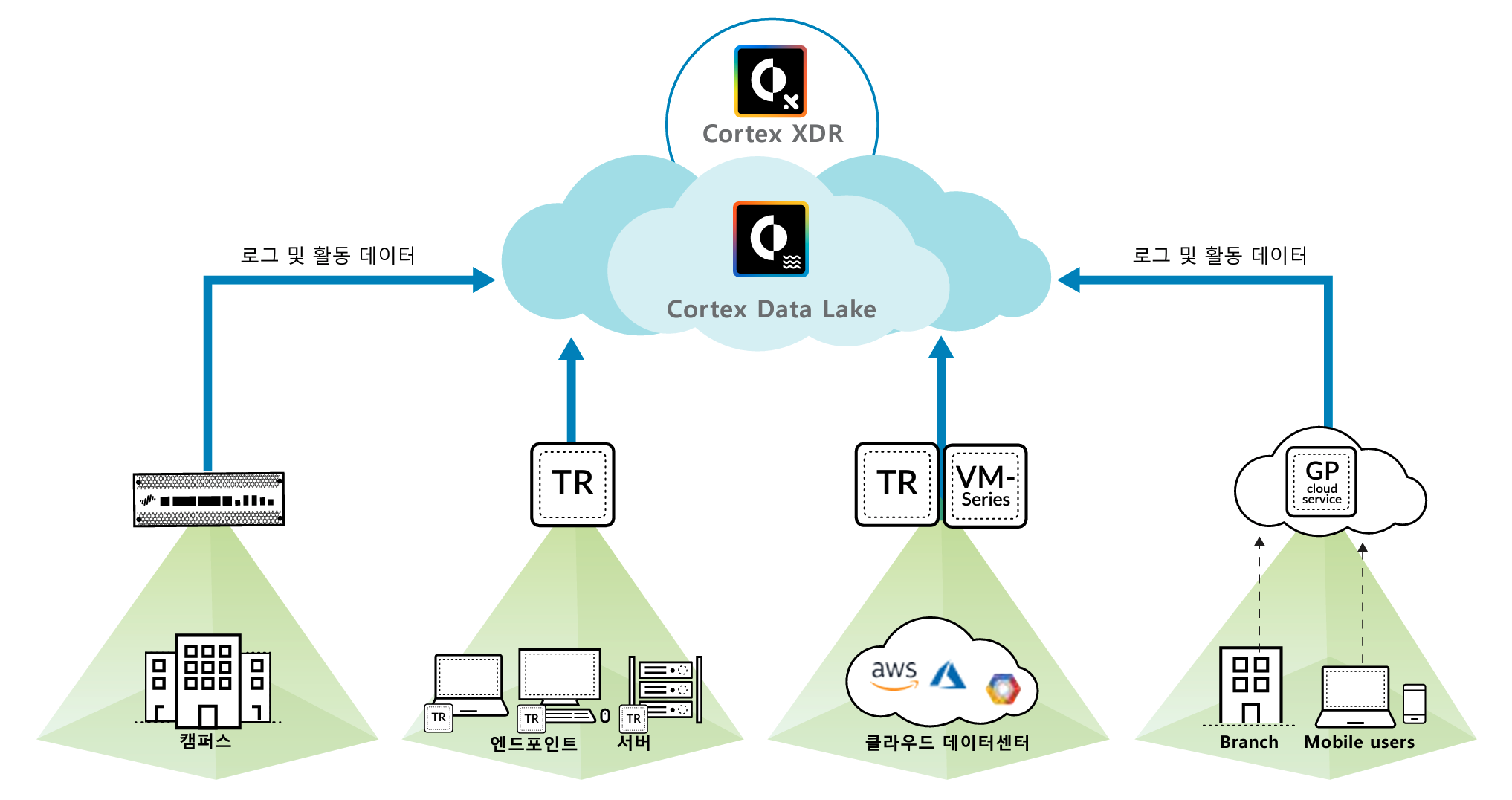

Cortex XDR은 세계 최초의 클라우드 기반 탐지 및 대응 앱으로, 네트워 크, 엔드포인트, 클라우드 데이터를 통합하여 정교한 공격을 탐지하고 차단합니다. 단일 벤더가 자사의 솔루션을 통합한 네이티브 XDR의 대표 사례입니다. 자사의 핵심 솔루션인 차세대 방화벽(NGFW), 클라우드를 위한 가상화 솔루션(VM-Series)과 SASE 플랫폼인 프리즈마 엑세스(Prisma Access), 단말을 위한 트랩스(Traps) 등 단말부터 네트워크 및 클라우드 환경에서 정보를 수집하고 Cortex Data Lake에 저장되어 분석됩니다.

[ Cortex XDR을 이용한 여러 소스의 데이터 분석, Cortex XDR 백서 ]

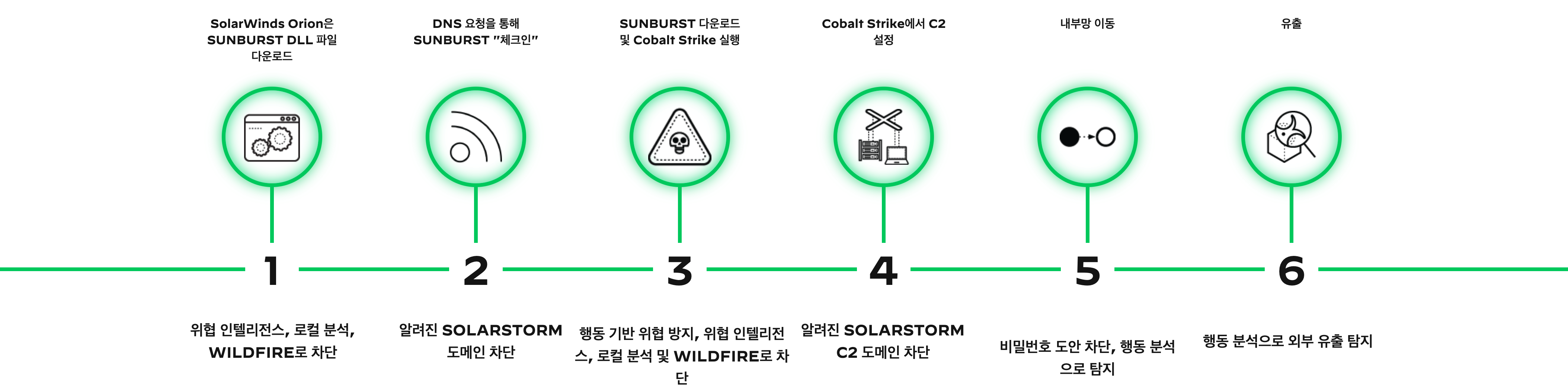

Cortex XDR은 모든 구성요소가 ‘방지(Prevention) – 자동 탐지 – 조사 –대응/적용’의 4단계를 반복 수행하는 것으로 위협 탐지 및 대응 역량을 고도화합니다. 예를 들어 단말에 설치되는 Traps는 악성코드 및 침입차단 등, 방어 기능을 제공하며 탐지된 이상행위는 클라우드에서 분석되고 그 결과는 다시 네트워크 보안 제품으로 공유됩니다. 아래 내용은 Cortex XDR 의 솔라윈즈(SolarWinds) 해킹 시도 탐지 및 대응 사례를 보여줍니다. (정확히는 Cobalt Strike를 다운로드 시도를 탐지하고 차단한 사례입니다.)

[Cortex XDR의 Cobalt strike 대응, 팔로알토 홈페이지]

나. 스텔라 사이버(StellarCyber)

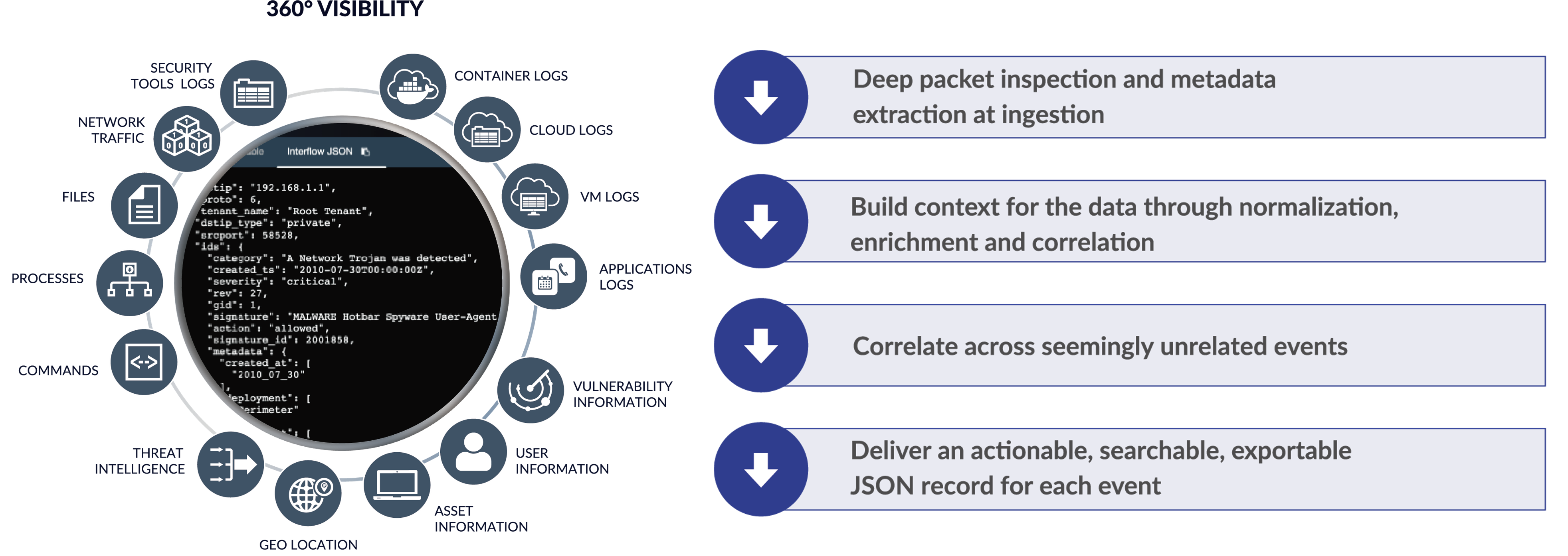

스텔라 사이버는 오픈(Open) XDR의 대표 사례입니다. 네이티브 XDR의 한 계인 단일 공급자에 의한 시큐리티 스택의 구축을 지적하며 개방성을 최 고의 가치로 제시합니다. 기 보유 및 운영 중인 보안솔루션을 최대한 활용하여 XDR을 구축할 수 있다는 것이 가장 큰 특징입니다. 클라우드 등 다양한 IT 환경 및 이기종 IT 자산을 대상으로 광범위한 데이터를 수집/분석합니다. 따라서 데이터의 수집 및 저장 그리고 정형화 및 연관관계 분석 등 데이터 수집과 처리에 특화된 다양한 기능을 제공합니다.

[ 인터플로우(Interflow) 데이터 처리 엔진, Interflow Data Sheet ]

[ 인터플로우(Interflow) 데이터 처리 엔진, Interflow Data Sheet ]

스텔라사이버는 NG-SIEM이라는 용어와 함께 기존 SIEM의 대체(Replace) 및 보완(Complement)이 스텔라사이버 선택의 이유라고 밝히고 있습니다. 이는 기존 SIEM을 뛰어넘는 데이터 수집과 처리 역량에 대한 자신감이라 고 볼 수 있습니다. 대응(Response)에 대한 접근 역시 흥미롭습니다. 스텔라사이버는 새로운(novel) XDR 킬체인(Kill chain)을 플랫폼에 탑재하면서 멀웨 어 기반의 순차적 공격(linear Attack)을 모델로 한 기존의 킬체인의 한계를 지적합니다. 악성코드 없이 윈도우 구성요소를 이용하거나(Living off the land) 동시다발적으로 발생하는 최근 위협에 효과적으로 대응할 수 있을 것으로 기대됩니다.

다. 스플렁크 (Splunk Security Cloud)

스플렁크(Splunk)를 XDR로 보는 것은 무리가 있습니다. 그러나 사이버 위협 대응 전략은 주목할 만합니다. SIEM을 대표하는 스플렁크는 지난해 새로운 ‘Splunk Security Cloud’를 발표했습니다. 회사는 이것을 엔터프라이즈 조직에 맞는 고급 위협 분석, 자동화된 보안운영, 위협 인텔리전스(TI)를 제공하는 데이터 중심의 최신 보안 운영 플랫폼이라고 소개하고 있습니다. XDR의 구성요소인 프론트엔드(포워더 등)와 백엔드(클라우드, 인덱서, 앱 등)를 보유하고 있으며 대응을 위한 SOAR를 지원합니다. 위협 대응의 범위 역시 부족함이 없어 보입니다. ES(Enterprise Security) 및 UBA(User Behavior Analytics) 등을 통해 사용자와 IT 자산에 대한 위협 및 이상행위를 탐지/대응합니다.

[ Splunk for Advanced Analytics and Threat Detection, Splunk ]

[ Splunk for Advanced Analytics and Threat Detection, Splunk ]

그러나 대응(Response) 관점에서 다양한 연동을 위한 API의 제공 및 자 동화 지원 등은 지속적으로 확대/고도화해야 하는 부분으로 예상됩니다. 실제로 피어스팟(PeerSpot) 등의 웹사이트를 통해 XDR 과 스플렁크 SOAR(팬텀)를 비교한 이러한 내용을 확인할 수 있습니다.

제 2 장 XDR 도입 고려사항

1. XDR 도입 고려사항

가. XDR에 대한 우려

XDR에 대한 시장의 기대와 관심은 높습니다. 그러나 우려의 목소리 역시 무시할 수 없습니다. 아직까지 XDR은 단일 제품이라기보다는 다양한 제품을 위한 아키텍처에 가깝습니다. 따라서 명확한 이해 및 연동을 통한 기대효과까지 예상하기란 쉽지 않습니다. 게다가 우리는 통합 이전에 그 분야 최고의 보안 제품(best-of-breed)으로 시큐리티 스텍을 구성했습니다. 통합의 범주는 어디이고 무엇부터 통합해야 할까요? 통합이 어려운 경우 통합을 위해 레거시를 희생해야 할까요? 충분한 성능과 API 등 통합을 위한 충분한 환경을 제공할까요? 고민스러울 수밖에 없습니다.

나. XDR 도입 체크리스트

포티넷(Fortinet)은 ‘Top5 Considerations When Selecting an XDR Solution’이라는 보고서를 통해 XDR 도입 체크리스트를 제공하고 있습니 다. XDR 도입에 따른 위협 탐지 및 운용(Operation) 역량 고도화는 기대 할 수 있는 사항이나 고도화의 수준은 솔루션 별로 차이가 있으며 구축이 후 고착(Lock-In)에 의한 공급자(벤더) 교체가 어려울 수 있음을 지적하고 있습니 다. 아래의 사항을 참고해 봅시다. 충분히 고민해 볼 만한 내용입니다.

(1) XDR의 대응 커버리지(Coverage)

XDR이 단위 솔루션 대비 확대(장)된 영역에 대응하지만 모든 영역은 아닙니다. 사각지대(blind spot)는 공격자에게 기회를 제공합니다. 커버리지가 넓은 XDR을 선택하고 특정 영역을 위해 별도의 솔루션을 사용하는 경우라도 연동을 고려하는 것이 좋습니다.

(2) 사이버킬체인(Cyber Kill Chain)

대응의 목적은 피해(damage)가 발생하지 않게 하거나 감내(tolerance) 가능한 수준으로 축소시키는 것입니다. 정찰(reconnaissance)부터 행동 개시 (action on objective)까지 어느 공격 단계라도 상관없습니다. 체인을 끊어 목적을 달성하면 됩니다. 많은 단계를 지원하면 대응할 수 있는 범위도 넓어집니다.

(3) 유효성 검증(How effective are the components of the XDR)

XDR의‘확장된 연동’이라는 의미는 모호하고 구체적이지 않을 수 있 습니다. 다양한 XDR의 위협 탐지 및 대응역량은 다를 수밖에 없고 평가하기 도 어렵습니다. 보고서에는 AV Comparatives, Virus Bulletin, ICSA Lab 등의

평가 기관을 소개하고 평가 결과 및 정기적 평가 진행 여부 등을 언급하고 있습니다. 여기에 더해 국내환경도 중요한 고려 사항이라고 언급하고 싶습니다. 위협은 지역성(locality)이 반영되며 탐지 역량 등에 많은 차이가 존재합니다. 대응의 방법이나 수준 역시 기술적 사항 외에 문화적 차이 등도 고려해야 합니다. 경험상 국내의 경우 교육 및 안내 등을 통한 자발적 교정보다는 차단 등이 대응 방안으로 선호됩니다.

(4) 목적과 사용성

보안 조직의 규모, 목적, 기술 수준 등은 모두 상이합니다. XDR이 제공하는 수집, 분석 능력 역시 상이하고 대응의 수준도 모두 다릅니다. 따라서 XDR 도입의 목적이나 사용범위 등을 고려한 XDR의 선택이 중요합니다. 경우에 따라서는 XDR이 아닌 SIEM이나 EDR 등이 더 적합한 경우도 있습니다.

(5) 확장 아키텍쳐(eXtended Architecture)

앞에서 네이티브 XDR과 오픈 XDR에 대해서 언급했습니다. 통상 단일 벤더의 XDR이 기능적 통합이 우수하나 벤더 종속성과 선호되는 솔루션을 사용하지 못하는 한계가 존재합니다. 오픈 XDR은 기 사용 또는 선호하는 솔루션으로 XDR 구축이 가능한 장점이 있으나 데이터(메시지)가공 및 정규화, 상관관계 등 인터페이싱에 많은 노력이 필요할 수 있습니다. 그리고 이 결과에 따라 탐지 및 대응역량이 결정된다는 한계가 존재합니다.

제 3 장 맺음말

지금까지 2개의 글을 통해 XDR의 등장 배경과 필요성 그리고 도입에 따른 효과와 도입 유의사항 등을 알아보았습니다. XDR이 추구하는 통합의 방향과 목표는 적절합니다. 그러나 XDR이 보안과 관련된 모든 문제를 해결할 수 있는 것은 아닙니다. 성숙치 않은 XDR 벤더의 기술과 지나친 마케팅 활동을 주의하라는 메시지도 귀 기울일만합니다. 가트너(Gartner)는‘Innovation Insight for Extended Detection and Response’보고서에서 과거 최상의 결과를 위해 다양하게 구성된 최고의 보안 솔루션이 데이터베이스 구조, 부족한 API, 메시지 포맷 등으로 인해 통합에 지장을 초래할 수 있음을 지적하 고 있습니다. IDG 역시 뉴스를 통해 XDR의 성장을 위해 해결해야 하는 과제 로 솔루션 배포, SIEM, SOAR 등 기존 SoC와의 경쟁, MDR(Managed Detection & Response) / MSSP(Managed Security Service Provider) 등 대체재와 차별화 등을 지적하고 있습니다. 모두 맞는 말입니다. 그러나 지금 이 순간에도 위협에 대응하고 생산성을 높이기 위한 노력은 지속되고 있습니다. 알려진(Known) 문제는 해결될 수 있습니다. 앞서 언급한 많은 문제들이 해결되는 순간 우리는 사이버 보안에 대한 새로운 국면을 맞이하게 될 것입니다. 너무 멀지 않은 미래에 그 순간이 오기를 기대합니다.

지니언스 뉴스레터를 구독하시면 매달 새로운 보안 컨텐츠를 보내드립니다!