지니언스 시큐리티 센터에서 위협분석 보고서를 발간했습니다. 이 보고서는 최신 사이버 위협과 취약점을 조사하고, 신속한 대응과 예방을 위한 정보를 제공합니다. (전문보기 아래 링크)

리포트 주요 요약 (Executive Summary)

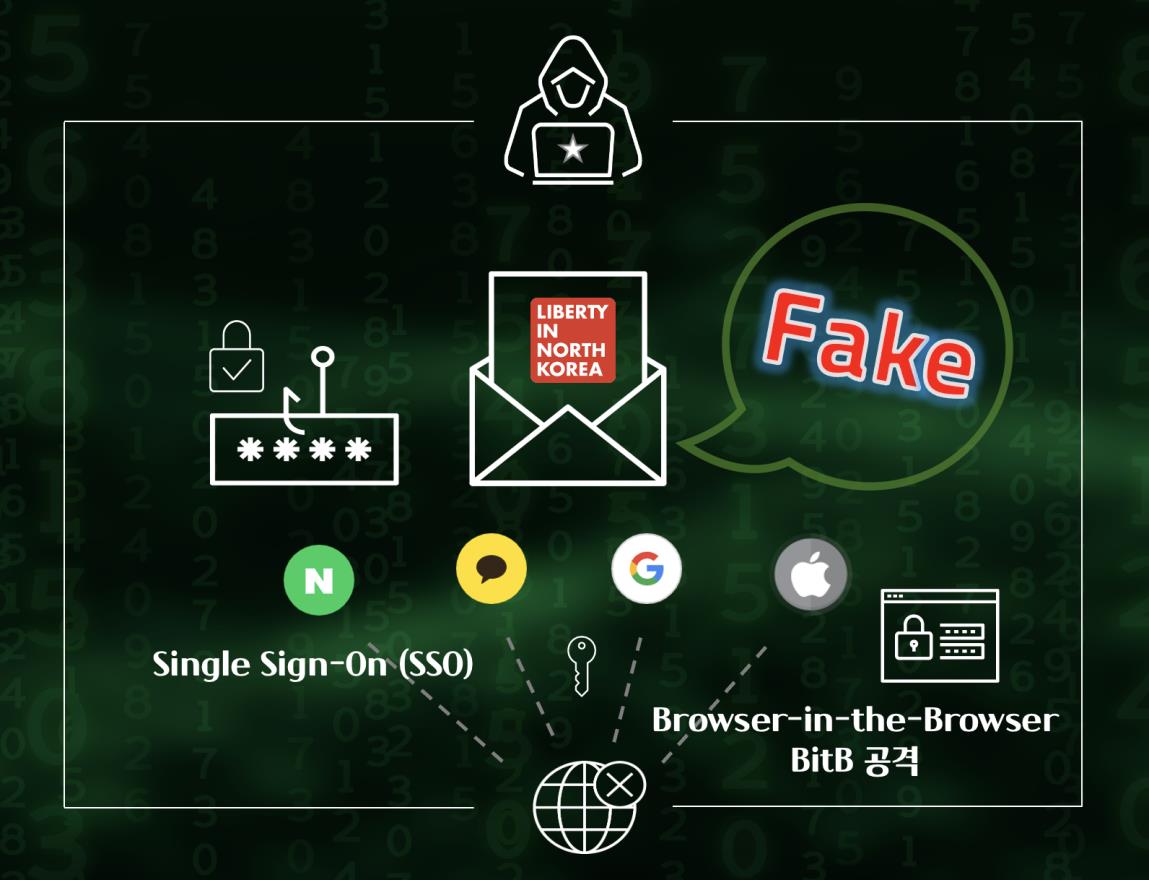

- 미국내 국제비정부단체 링크 (LiNK)의 탈북민 활동 지원금 프로그램 사칭 공격

- 단체에서 운영하는 페이스북 내용을 그대로 모방해 정교한 피싱 사이트 개설

- ‘Browser In The Browser(BitB)’ 공격 기술을 적용해 대북활동 전문가 현혹

- 평소 쉽게 접할 수 있는 ‘Single Sign-On (SSO)’ 서비스로 위장해 접근

- 거점 서버의 흐름을 추적한 결과, 북한 배후 해킹 그룹 APT37 인프라 연결 발견

개요 (Overview)

1. 국제 북한인권단체를 사칭한 위협 식별 (Threat Hunting)

○ 지난 7월 24일 지니언스 시큐리티 센터(이하 GSC)는 북한 연계 해킹그룹의 소행으로 분류된 새로운 공격 징후를 포착했습니다. GSC는 이번 위협이 국내외 대북 전문가의 일상생활 감시와 개인 정보 탈취에 목적을 둔 사이버 첩보전 일환으로 보고 있습니다.

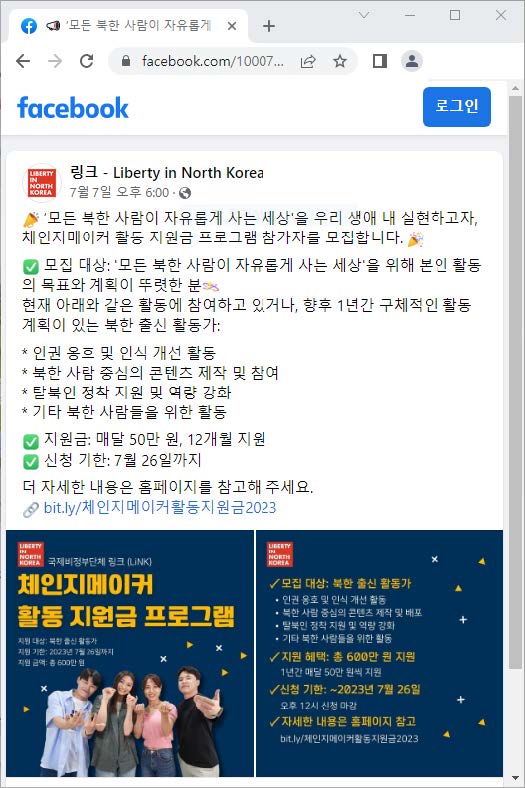

○ 공격자는 국제 비정부단체인 ‘링크[LiNK : Liberty in North Korea]’에서 실제로 진행 중인 ‘체인지메이커 활동 지원금 프로그램' 모집 내용을 교묘히 사칭했습니다. 해당 단체는 북한 인권 개선과 탈북 지원 활동 등으로 알려져 있습니다.

○ 해당 프로그램은 북한 출신 활동가를 대상으로 하고 있으며, 실제 지원 기한은 7월 26일로 공격이 확인된 24일 기준 약 2일의 여유가 있었습니다. 총 금액은 600만원으로 매달 50만원씩 12개월간 활동 지원금을 제공하게 됩니다. 나름 촉박한 신청 기한을 감안한다면 공격 대상자를 현혹하는데 충분한 요소로 볼 수 있습니다.

○ 안내 포스터에 담긴 구체적 모집 대상을 살펴보면, ▶인권 옹호 및 인식 개선 활동 ▶북한 사람 중심의 콘텐츠 제작 및 배포 ▶탈북인 정착 지원 및 역량 강화 ▶기타 북한 사람들을 위한 활동 등 주로 북한 출신 활동 내용이 담겨 있습니다. 따라서 해당 위협은 탈북민이나 유관 단체가 주요 타깃에 해당될 수 있습니다.

2. 피싱 공격 흐름 (Phishing Attack Flow)

○ 본격적인 공격은 이메일내 상세 내용을 보려면 별도의 홈페이지 주소를 참고하라는 식으로 계정 해킹을 유인하는데, 실제 해당 프로그램에서 배포한 내용을 그대로 모방했습니다. 만약, 해당 내용에 속아 공격자가 직접 개설한 가짜 사이트로 연결되면, 피싱 공격이 진행됩니다.

○ 마치 탈북민의 북한인권 활동 지원 프로그램처럼 조작된 피싱 이메일로 공격이 수행됩니다. 이메일 본문에 삽입된 가짜 홈페이지 주소에 접근할 경우 계정 탈취 목적의 피싱 사이트가 나타납니다. 이때 입력된 이메일 주소와 비밀번호가 공격자에게 유출되는 과정을 거칩니다.

[그림 01] 피싱 공격 간략 흐름도

3. 공격 전술 및 기술, 절차 (TTPs) & BitB 공격

○ 현존하는 미국의 북한인권 단체와 공식적으로 알려진 탈북민 활동지원 프로그램을 사칭해 시기적절한 맞춤형 전술 공격을 사용했습니다. 공격자는 해당 단체가 운영하는 페이스북 내용을 모방해 사용했으며, 북한 출신 활동가를 겨냥해 이메일 피싱 공격에 활용했습니다.

[그림 02] 링크(LiNK) 단체 공식 페이스북 안내문 화면

○ 공격자는 다수의 탈북민 및 대북단체를 상대로 해당 공격을 수행했습니다. 특히, 일반적으로 많이 쓰이는 SSO(Single Sign-On) 단일 인증 방식을 공격에 접목했습니다.1

○ 공격 거점으로 사용할 피싱용 도메인과 웹 서버를 직접 구축했고, ‘Browser In The Browser(BitB)’ 공격 기술을 사용했습니다.2

○ 합법적인 웹 브라우저와 주소로 보이게 위장하는 것이 피싱 공격 성공의 가장 중요한 요소인 점을 감안한다면, 허위로 조작된 피싱 사이트가 공식 URL 주소처럼 보이게 만드는 것은 핵심적인 공격 절차 중에 하나입니다.

○ BitB 공격 기술은 웹 브라우저 내부에 인증 용도로 조작된 또 다른 팝업 창을 추가로 보여주는 피싱 수법입니다. 이때 보인 웹 브라우저 화면과 URL 내용은 신뢰 가능한 공식 주소처럼 보이게 디자인이 가능합니다. 따라서 겉으로 보이는 URL 주소만 믿고 비밀번호를 입력할 경우 해킹 피해를 입게 됩니다.

○ GSC는 본 피싱 공격이 BitB 공격 기술을 절묘하게 사용한 점에 주목했습니다. 이번 보고서 사례처럼 외관상 보여지는 URL 주소의 진위여부를 판단하는데 보다 세심한 주의와 관심이 필요한 이유입니다. 육안상 인지된 주소만을 믿고 접근해 함부로 개인정보를 입력할 경우 예기치 못한 위협에 노출될 가능성이 높습니다.

○ BitB 공격을 감지하는 방법 중 하나는 팝업 로그인 창을 웹 브라우저 가장자리로 드래그(이동)하는 것입니다. 팝업 창이 브라우저 화면 밖으로 벗어날 수 없다면 그것은 독립된 실제 창이 아닙니다.

○ 더불어 본인이 사용하는 웹 브라우저의 유저 인터페이스(UI)와 일관된 디자인과 화면 모드를 유지하고 있느냐 비교하는 것입니다. 웹 브라우저의 버튼이나 아이콘 등 구성 디자인 요소에 차이점이 없는지 면밀히 비교해 보는 것입니다.

1 SSO란 무엇인가요? - Single Sign-On 설명 - Amazon AWS

2 Browser In The Browser (BITB) Attack