두 가지 다른 점(Two Different Things)

최근 IT 보안 전문가 및 악성 행위자 모두에게 관심이 높아지게 된 Cisco는 Cisco ASA 및 Cisco Firepower를 비롯한 여러 제품 군과 통합되는 여러 심각한 보안 취약점의 존재를 Security Manager에 공개했습니다. 전체 목록은 검색을 담당하는 엔지니어의 Github Gist에서 확인할 수 있습니다.

여기서 주목할 만한 위험은 Cisco Security Manager의 v4.22에서는 CVE-2020-27125, CVE-2020-27130가 패치 되었지만, Help Net Security에 의하면 CVE-2020-27131은 아직 해결되지 않은 것으로 알려졌습니다(2020.11.17).

취약점에 대해 알고 있는 것과 달리, 기업의 네트워크 환경에서 취약점을 식별하고 최상의 완화 전략을 결정하는 것은 별개의 문제입니다. 이러한 문제의 해결은 Genian NAC가 전문입니다.

본 블로그에서는 취약점에 영향을 받는 노드를 그룹화하고, 필요한 경우 노드 네트워크의 접근을 제한하는 시행 정책을 수립할 수 있으며, 패치 된 모든 노드에 태그를 적용할 수 있습니다.

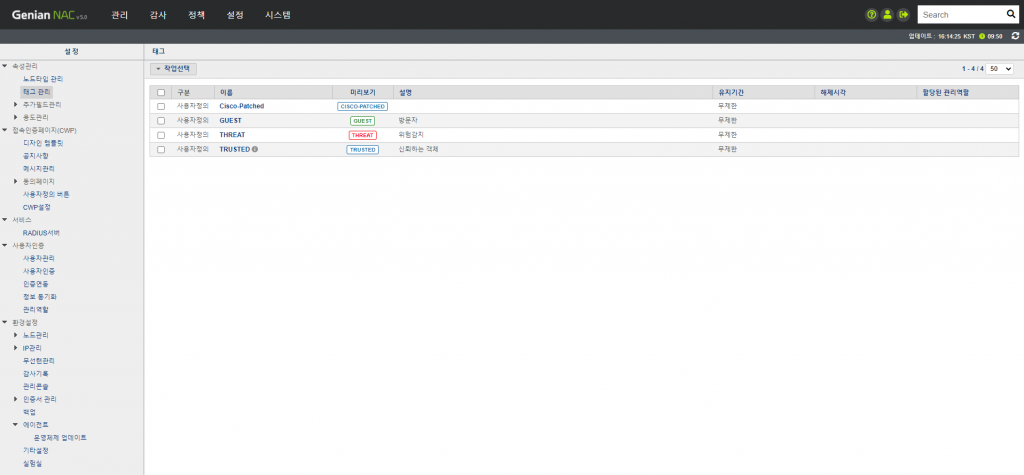

태그 생성(Create a Tag)

첫 번째로 "Cisco-Patched"라는 태그를 생성합니다. 이 태그는 더 이상 취약하지 않은 것으로 확인된 노드에 한하여 적용합니다. “설정 > 속성관리 > 태그 관리”로 이동하고 작업 메뉴를 사용하여 새 태그를 만듭니다.

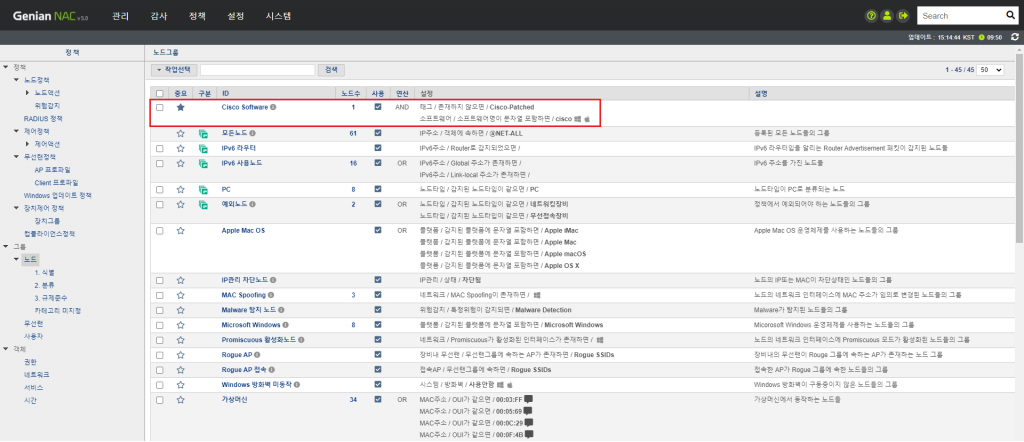

노드그룹 생성(Create a node group)

두 번째는 Cisco 소프트웨어를 실행하는 모든 노드의 정보를 수집하기 위해 노드그룹을 생성합니다. 이 정보를 수집하기 위해서는 Genians 에이전트를 설치하고 Windows용 "소프트웨어 정보 수집" 플러그인을 구성해야 합니다.

아래에 표시된 바와 같이 정책 > 그룹 > 노드 순으로 노드그룹을 구성합니다.

붉은색 박스로 표시한 바와 같이 특정 Cisco 소프트웨어에 대해 별도의 그룹을 생성하거나, 하나의 포괄 그룹을 지정할 수 있습니다. 이 취약점에 대해 패치가 완료된 태그로 지정한 노드를 제외하는 조건을 확인합니다.

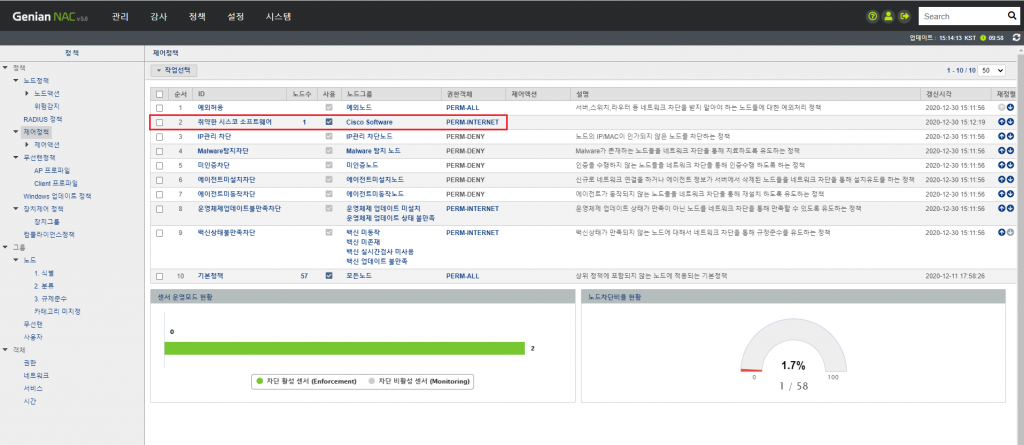

제어정책 생성(Create an enforcement Policy)

세 번째는 “정책 > 제어정책 > 작업선택”으로 이동하여 이 그룹과 연결된 제어정책을 생성합니다. 경우에 따라 이러한 노드에 대한 네트워크 접근을 제한하도록 사용 권한을 구성할 수 있습니다.

아래 화면에서는 Genians 센서가 배포되지 않은 장치 네트워크 외부의 네트워크 위치로 향하는 트래픽만을 허용하는 "Perm-Internet" 권한(객체)을 사용하였습니다.

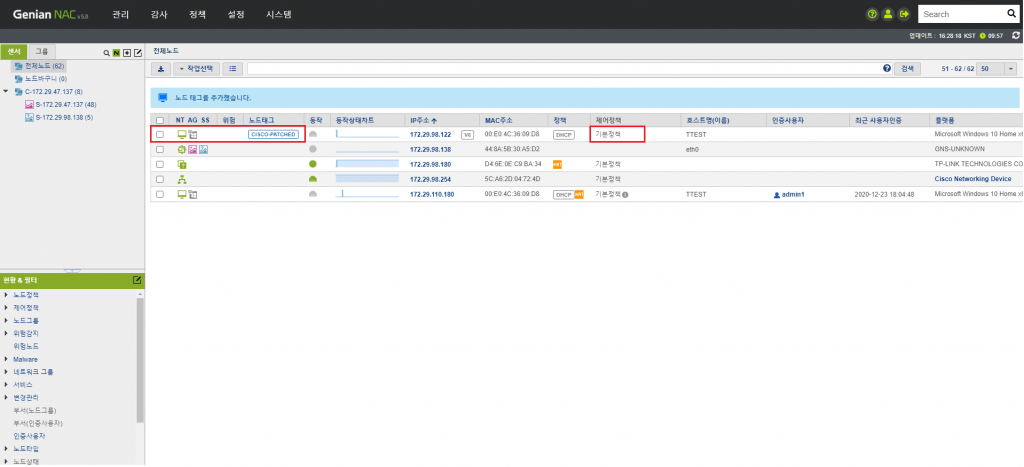

이제 취약한 노드를 탐지하고 보호함으로써 문제 해결에 집중할 수 있습니다.

소프트웨어를 보안 버전으로 업데이트 할 때 본 블로그에서 생성 한 패치 단계를 적용한다면, 노드를 제외하거나 특정 소프트웨어 버전을 제외하도록 그룹의 조건을 편집할 수 있습니다.

이번 블로그에서는 Genian NAC를 활용하여 클라이언트 컴퓨터에서 위험에 노출된 소프트웨어 분류 및 제어에 대하여 알아보았습니다. 네트워크 보안 환경은 급격하게 변화하고 있습니다. 하지만 지니언스와 함께 하신다면 큰 걱정없이 기업을 운영해 나가실 수 있습니다.

참조 URL